Branża energetyczna celem szpiegostwa cybernetycznego

Doniesienia o ataku hakerów na polską firmę energetyczną świadczą, że cyberprzestępców interesują informacje na temat naszego rynku energetycznego. Tego typu działania mają cechy szpiegostwa cybernetycznego - uważa ekspert ds. bezpieczeństwa Mirosław Maj.

W minionym tygodniu firma iSight Partners, zajmująca się bezpieczeństwem cybernetycznym, ostrzegła, że rosyjscy hakerzy, prawdopodobnie pracujący na zlecenie władz w Moskwie, wykorzystywali nieznaną dotąd lukę w systemie operacyjnym Windows do szpiegowania m.in. zagranicznych instytucji w tym polskiej firmy energetycznej.

"To pokazuje, że w szczególności zagrożony jest sektor energetyczny, który jest bardzo istotny i od strony biznesu i ekonomii ponieważ są tam duże pieniądze, ale także od strony funkcjonowania państwa" - powiedział PAP Maj z Fundacji Bezpieczna Cyberprzestrzeń. Zwrócił też uwagę, że pozyskiwanie takich informacji ułatwia podmiotom zewnętrznym ustalanie swoich strategii geopolitycznych związanych z energetyką.

Maj przypomniał też, że poza przypadkiem, o którym poinformowała firma iSight Partners, Polska była wcześniej celem ataku innych grup. Firma Symantec informowała latem br. że grupa hakerów o nazwie Dragonfly prowadziła od 2013 roku ukierunkowane ataki na firmy z sektora energetycznego, w tym w Polsce. Ich celem były m.in. producenci energii i operatorzy rurociągów. 5 proc. ataków było wymierzonych w polskie firmy - podał Symantec.

Ekspert uspokaja, że mimo takich doniesień sparaliżowanie całego sektora energetycznego w Polsce jest zadaniem niezwykle trudnym i właściwie tylko teoretycznie możliwym. Przestrzega jednocześnie, że ataki na sektor energetyczny "nie są dobrym znakiem" i powinny zmotywować władze i instytucje publiczne do działań. Ocenia, że "te kilka przypadków z tego roku wskazuje, że Polska nie jest gdzieś tam na horyzoncie, tylko stała się centrum wydarzeń, bo pojawiamy się systematycznie w tego typu historiach (o atakach cyberprzestępców)".

Dyrektor Centrum Badań nad Terroryzmem (CBnT) i członek Biura Bezpieczeństwa Narodowego (BBN) Krzysztof Liedel zwraca natomiast uwagę w rozmowie z PAP, że poziom zabezpieczeń polskich instytucji publicznych przed atakami hakerskimi jest różny i zależy od charakteru ich działalności. Najlepiej zabezpieczone są te, które przetwarzają i gromadzą strategiczne dla państwa informacje.

"To takie organizacje i instytucje, które mają swoje polityki bezpieczeństwa jeżeli chodzi o cyberprzestrzeń i korzystanie z systemów informatycznych. Są to głównie instytucje, które przetwarzają informacje niejawne i pracują na różnego typu tajemnicach" - powiedział Liedel zapewniając, że wszystkie instytucje publiczne stopniowo pracują nad zwiększeniem zabezpieczeń.

W dokumencie amerykańskiej firmy poinformowano, że grupa hakerów działa co najmniej od 2009 roku i od tego czasu szpiegowała m.in. instytucje NATO, ukraiński rząd, amerykańskie uniwersytety, jedną z agencji zachodnioeuropejskiego rządu i francuską firmę telekomunikacyjną.

Liedel i Maj uważają, że takie informacje wymagają działań i podjęcia odpowiednich kroków. Członek BBN poinformował, że takie prace trwają od pewnego czasu i są tego efekty.

"Nowe, wypracowane mechanizmy na poziomie centralnym podkreślają, że polityki bezpieczeństwa w cyberprzestrzeni trzeba ujednolicić. Tak mówi między innymi projekt doktryny cyberbezpieczeństwa, który został opracowany przez międzyresortowy zespół pod auspicjami BBN" - poinformował członek Biura dodając, że propozycje te powinny być omówione na najbliższej Radzie Bezpieczeństwa Narodowego 22 października. Dodał, że w pracach brały udział nie tylko instytucje publiczne, ale także specjalistyczne thihk tanki, czy fundacje zajmujące się bezpieczeństwem sieci teleinformatycznych.

W opracowanym dokumencie znajdują się definicje poszczególnych elementów systemu zabezpieczeń i rekomendacje, jak obrona przeciw cyberatakom powinna funkcjonować - wyjaśnił Liedel.

Firma iSight Partners zaczęła monitorować działalność grupy SandWorm (czerw - nawiązanie do powieści "Diuna" Franka Herberta) pod koniec 2013 roku. Analitycy firmy zaobserwowali, że cyberprzestępcy wykorzystują w swoich atakach błąd typu 0day. Tego typu błąd może wystąpić w każdym oprogramowaniu lub systemie operacyjnym. Zwyczajowo przyjmuje się, że w przypadku wykrycia tego błędu powiadamia się producenta oprogramowania czy systemu operacyjnego, aby dać mu czas na opublikowanie poprawek. Zdarza się jednak czasami, że informacja o błędzie nie jest w ogóle publikowana i producent dowiaduje się o niej dopiero wtedy, gdy jest ona wykorzystywana do ataków.

Według analityków iSight Partners grupa cyberprzestępców wykorzystała błąd typu 0day, na który podatne są wersje systemu operacyjnego Windows, od Vista Service Pack 2 po 8.1. Na ten błąd nie jest podatny system Windows XP.

Jak czytamy w raporcie firmy, błąd był poważny, bo wystarczy tylko otwarcie odpowiednio przygotowanego dokumentu na komputerze ofiary i atakujący może zainstalować złośliwe oprogramowanie. W raporcie podano, że do ataku wykorzystywany był dokument Powerpoint; jest to oprogramowanie firmy Microsoft, które pozwala przygotować prezentacje graficzne. W reakcji na zagrożenie Microsoft opublikował aktualizacje swojego oprogramowania blokujące możliwość ataku. (PAP)

Zobacz także

Polska zielona technologia rozwija się i zdobywa zagraniczne rynki

2015-03-14, 11:31Technologie do tworzenia ekologicznego brykietu czy budowy domów energooszczędnych i pasywnych to największe polskie hity eksportowe z dziedziny zielonych technologii - mówi PAP koordynatorka projektu Ministerstwa Środowiska 'GreenEvo… Czytaj dalej »

Raspberry Pi 2 B - najmniejszy komputer na którym działa ISOF

2015-03-13, 09:25Popularny minikomputer Raspberry Pi, po trzech latach od premiery, doczekał się nowej odsłony. Model 2 B wyróżnia bardziej wydajny procesor quad-core ARM Cortex-A7 900 MHz i większa ilość pamięci 1 GB RAM. Płytę wyposażono w liczne… Czytaj dalej »

RPO chce większej kontroli nad sprzedażą brutalnych gier komputerowych

2015-03-13, 08:21Rzecznik Praw Obywatelskich zwróciła się do ministra gospodarki o zwiększenie kontroli prawnej nad sprzedażą „gier komputerowych o treściach przesyconych brutalnością i przemocą”. Resort odpowiada, że ważniejsza jest edukacja… Czytaj dalej »

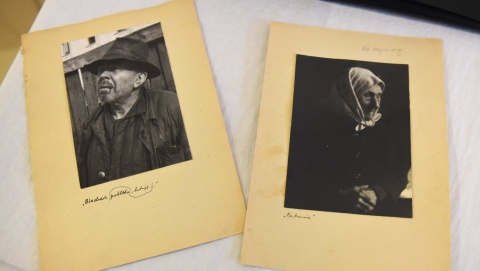

Zbiory Ficowskiego trafiły do Narodowego Archiwum Cyfrowego

2015-03-11, 16:33Filmy, zdjęcia, taśmy magnetofonowe Jerzego Ficowskiego poety, znawcy twórczości kultury cygańskiej i żydowskiej zostały w środę przekazane do Narodowego Archiwum Cyfrowego. Czytaj dalej »

Eksperci ocenili najnowszego MacBooka: da nowe możliwości użytkowania

2015-03-11, 12:31Najnowszy model MacBooka jest bardzo lekkim laptopem o innowacyjnej konstrukcji - posiada tylko jeden port i ekran typu Retina - eksperci nie są zgodni w ocenach, wskazując na jego ograniczenia sprzętowe. Zwracają jednocześnie uwagę… Czytaj dalej »